Jeffrey Paul

Your Computer Isn't Yours (ja)

( 928 words, approximately 5 minutes reading time. )

Translation provided courtesy of Hitoshi Nakashima.

2020-11-16 現在、この記事は何度か更新されている。ページの下の方を見て欲しい。

きたよ。ついに起こった。気がついたかい?

もちろん、リチャード・ストールマンが 1997 年に予言した世界のことを言ってる。コリイ・ドクトロウが警告したものでもある。

最近のバージョンの macOS では、君はコンピューターの利用ログを記録されていて、ログデータを送信されることなしには、電源を入れてコンピューターを使うことも、テキストエディターや電子書籍リーダーを起動して書いたり読んだりすることもできない。

最近のバージョンの macOS では、君が実行しているすべてのプログラムのハッシュ値(固有識別子)を OS が Apple に送信していることがわかった。多くの人はこのことに気がついていなかった。なぜならログの送信はこっそり行われていて失敗したときも痕跡を残さないし、君がオフラインのときには何もしないようになっているからだ。しかし今日、ログ送信先のサーバーが不調をきたし、プログラムが障害回避処理のパスを通らなかったせいで、インターネットに接続した状態の Mac ではアプリを起動することができなかった。

ログ送信処理はインターネット経由で行われているから、サーバーは君の IP アドレスを知ることができるし、もちろんそのログ送信処理がいつ行われたかも把握できる。 IP アドレスからは都市や ISP レベルの大体の位置情報がわかるし、こんな感じの情報でテーブルを組むことができる。

日付、時刻、コンピューター、 ISP 、市、州、アプリケーションハッシュ

Apple は(もしくはそれ以外の誰だって)これらのハッシュ値は調べることができる。 App Store にあるアプリすべて、 Creative Cloud アプリ、 Tor ブラウザー、クラッキングもしくはリバースエンジニアリングツール、何でもだ。

つまり Apple は君がいつ家にいるかわかるってことだ。君がいつ仕事に行ってるかも。どんなアプリをそこで起動して、どのくらいの頻度で使っているかも。君がいつ Premier を友だちの家の Wi-Fi ごしに開いたか、いつよその街のホテルで Tor ブラウザーを起動したかを知っている。

「誰が気にするもんか?」君はそう言うだろう。

えーっとね、これは Apple のことだけじゃないんだよ。 Mac から送られる情報は Apple の手元だけにとどまるわけじゃないんだ。

- これらの OCSP リクエストは暗号化されることなく送信されている。ネットワークを監視できる人は誰だって見ることができる。君の ISP や回線を盗聴してる人もだ。

- これらの情報はサードパーティー( Akamai )の CDN を経由して収集されている。

- 2012 年の 10 月から Apple はアメリカ軍の諜報機関がやってる PRISM スパイプログラムの一員になっていて、連邦警察と軍が望めば令状なしでこれらのデータへ自由にアクセスすることが可能になっている。彼らは 2019 年の前半に 18,000 回以上、後半には 17,500 回以上も情報照会を実施している。

このデータは君の生活や習慣を解き明かすための十分な材料になるだろうし、君につきまとう誰かが君の生活行動パターンを突き止めるのを可能にするだろう。ある種の人にとってはこれは物理的な危険をもたらすことだってある。

これまで、 Little Snitch (このソフトだけが唯一、僕が macOS を使い続ける理由だった)というプログラムを使えばこれらのログ収集をブロックすることができた。デフォルトの設定では Little Snitch は Mac と Apple サーバーとのすべての通信を許可するが、デフォルトのルールは無効化することができて、それぞれの通信を拒否したり許可したりでき、 Apple との通信を行わずに Mac を使うことができていた。

今日リリースされた macOS 11.0 Big Sur に追加された新しい API により、 Little Snitch がこれまでと同様には機能しなくなってしまった。新しい API は Little Snitch が OS レベルのプロセスを解析したりブロックしたりすることを許可しない。それどころか、 macOS 11 は VPN を無効化し、 Apple 製のアプリは VPN をバイパスすることができるようになっている。

@patrickwardle が発見したログを送信する役割を担う trustd という常駐プロセスは macOS 11 で新しくなった ContentFilterExclusionList に入っている。つまりユーザーが設定したファイヤーウォールや VPN で通信をブロックすることができないということを意味する。彼のスクリーンショットでは CommCenter ( Mac から電話をかけるために利用される)と地図もファイヤーウォールや VPN をすり抜けていた。音声通話の内容や地図アプリで調べた訪問予定の場所の情報を盗み取ることが可能なことを意味する。

新しい Apple Silicon Mac は 3 倍速くてバッテリーが 1.5 倍長持ちするだって? でも Big Sur 以前の OS では動ないんだよね。

Apple Silicon Mac は利用するに際して排他的な選択を迫られる最初のコンピューターだ。すなわち、速くて効率的なマシンを選ぶか、プライバシーを尊重するマシンを選ぶかを決めなければならないのだ( Apple のモバイルデバイスではずっとこの選択を強いられてきた)。旅行用 VPN ルーターのような、自分でコントロールできる外部ネットワークフィルタリングデバイスを利用できないということは、 Apple Silicon Mac では Apple のサーバーと勝手に通信しない OS を使うことができないし、 OS のそのような挙動を制限することもできない(ハードウェアレベルの暗号化処理が施されているので、やろうとしたら全く起動しなくなってしまう)。

2020-11-13 07:20 UTC 更新: bputil を使うことで OS 起動時のプロテクションを無効化し、 Apple Silicon Mac の署名付きシステムボリュームに変更を加えることが可能かもしれないということに気がついた。僕は Apple Silicon Mac を注文しているので、調べてこのブログに結果を載せようと思う。自分が知る限り、これは Apple の署名付き macOS を起動できるようにするだけで、いくつかのプロセスは無効化されてるかもしれない。 Apple Silicon Mac が届いたらより詳細なデータを公開する。

君のコンピューターはリモートの主人に仕えるようになった。そしてその主人はいつだってコンピューターに君のことをスパイさせられる。世界で一番効率的で高解像度なラップトップを所有すると、このスパイ機能をオフにすることができないんだ。

Apple が追加した、これらのオンライン証明書チェックや、ユーザーが起動したアプリのログデータを Apple (あるいは各国の政府)が望むままに検閲することを拒否できなくすることについて考えるのはここまでにしよう。

カエルさん、この水は沸騰しています

ストールマンとドクトロウが警告した日が今週ついにやってきた。そいつはゆっくりかつ段階的だったが、ついに我々のところまでやってきたのだ。お節介はここまでだ。

参照

- 2020 年 1 月 21 日の記事: Apple dropped plan for encrypting backups after FBI complained

多分関係ないこと

ほかのニュースで、 Apple が密かに iMessage のエンド・ツー・エンドの暗号化にバックドアを仕込んだというものがある。最近の iOS はセットアップ時に君の Apple ID を聞き、自動的に iCloud と iCloud Backup を有効化する。

iCloud Backup はエンド・ツー・エンドで暗号化されていない。そいつは君の端末のバックアップを Apple 鍵で暗号化している。すべての端末の iCloud Backup は有効化されると(デフォルトで有効化される)すべての iMessage 履歴を Apple に送信する。端末の iMessage 秘密鍵とセットで毎晩送られるのだ。 Apple は暗号化されたメッセージを復号できて、端末に触れることなくメッセージの内容を読むことができる。たとえ君が iCloud や iCloud Backup を無効にしていたとしても、 iMessage を使っている相手が iCloud Backup を無効にしていなければ、君のメッセージ履歴は Apple のサーバーに送信される(そして PRISM を経由してアメリカ軍の諜報機関や FBI 、その他もろもろの政府機関が令状なしかつ嫌疑なしで中身を見ることができる)。

アップデート

2020-11-16 16:06 UTC 更新:

事実は何だ? 何度も何度も何度も言おう — 事実は何だ? 希望的観測はやめろ、神のお告げは無視しろ、 “星の予言” も忘れろ、持論を避けろ、周りがどう考えているかなんて気にするな、推測不能な “歴史の審判” を気にするのもやめろ — 何が事実か、精度はどれくらいか? 君はいつも未知の未来に向かっている。真実だけが唯一の道しるべだ。事実を手にしろ!

— ロバート・ハインライン

jacopo という男から、僕の主張は嘘だと指摘された。でも彼のページに僕の主張が正しいことの証拠が書いてある。君も自分で読んでみて欲しい。

おぉっと。

彼は “確かに macOS はアプリの開発者証明書情報をぼかした上で送信している” と書いている。この情報は全然ぼかされた情報なんかじゃない。この情報は公に知ることができる各アプリ開発者の固有識別子だ(ほとんどの開発者は一つしかアプリを公開しないから、ほとんどのアプリは固有識別子を持っているといえる)。

この件は、クリックを稼ぐための Betteridge headline1 を用いて、難解な技術用語をけんか腰で並べたてて挑発する専門家を信用することの危険性を現している。自分の宿題は自分でやるようにしよう。そして、いつだって我々の道しるべは「事実は何だ?」と問うことだ。

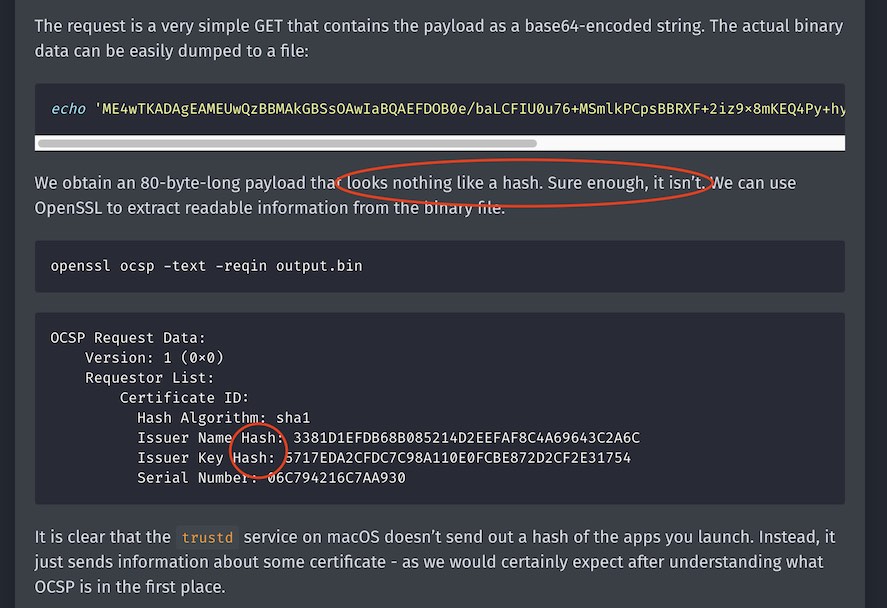

送られているものは確かにハッシュだし、ほぼすべてのアプリにとって固有のものであり、確かに Apple のサーバーに対して IP アドレスとともにリアルタイムで送信されている。僕は最初の本文では OCSP や x509 、 PKI の説明を省略し、簡略化して説明した。また送られているハッシュ値がアプリのファイルコンテンツであると主張しないようにも気をつけている。

TL;DR: この記事は、最初の公開時もいまもずっと正確だ。クリック稼ぎはクリックを稼ぎたかる。

良いニュースがある。 Apple がちょうど今日、この件についての声明を公開した(この記事に対する返信と思われる)。

- IP の記録を削除する

- macOS と Apple サーバー間の通信は盗聴されないように暗号化する

- いつどのアプリを起動しているかのログ送信を無効にするオプションをユーザーに提供する

(この声明はページの随分下の方、不自然に大文字で強調された “Provacy protections” のところに書いてある。)

以下は Apple の 11 月 16 日のアナウンスからの引用だ。

Gatekeeper はアプリケーションがマルウェアを含んでいないか、あるいはデベロッパーの署名付き証明書が失効していないかを調べていいます。我々はこれらのデータをユーザーデータや端末データと突き合わせたりはしていません。 Gatekeeper からの情報を、ユーザーが端末で何を起動して実行しているかを調べることには使っていません。

Notarization2 は、アプリケーションがマルウェアを含んでいないかどうかを調べるため、暗号化された通信を行っており、サーバーエラーで通信に失敗してもアプリケーションの利用に影響はないようにしています。

Apple は嘘とは言えない表現を使い、読者が Gatekeeper と Notarization を同一のものと捉えるようにわざと紛らわしい言い方をしている。これを読むと通信は暗号化されているように思ってしまう。 Gatekeeper OCSP チェックはこの記事内で説明されているとおり(「 Gatekeeper は〜」のくだりだ)暗号化されていない。( Notarization はここでは関係ない話だ。)

Apple の情報操作担当は世界一のやり手だ。頭が下がる。

この記事は The Verge の Jon Porter をだますことに成功していて、彼は Apple の声明を間違ってリポートしている。記事からリンクされたページで Apple はそんなこと言ってない! 正直驚いたし感服した。この手の書いていないことを読み手に読み取らせるテクニックは、僕からすると 6 歳児に対するマジックみたいだ。 The Verge の名誉のために言っておくと、彼らは僕がメールで間違いを指摘した後に記事を訂正した。しかしそれでも、いやー、 Apple の情報操作は匠の技だよ。

Apple の声明文の続き。

加えて、我々は今後数年でいくつかの変更をセキュリティチェックに加える予定です。

Developer ID 証明書のチェックに、新しく暗号化されたプロトコルを利用するようにします。

(自分の利口さをひけらかしたがる連中が TLS の連鎖依存となぜ OCSP が平文だったかについて間違ったコメントをしているが、それも終わりだ。)

これは Apple が NSA や CIA 、君の ISP などなどに対して君の生活様式を推測できるデータを暗号化せず 2 年以上に渡って閲覧できるようにしていということであり、しかも彼らはこれからも Apple に対しては暗号化されたデータをリアルタイム送信することをすべての Mac でデフォルトの設定にするつもりでいる。少なくとも 0.01% の設定を無効化する方法を知っているユーザーはログ収集をオフにできるが、Apple は監視を無効化できることを知らない 99.99% のユーザーの利用ログは引き続き収集することができる。クール。

Apple はブルームフィルターかその他のプライバシー保護技術を使って証明書の有効チェックについてはアプリの起動データを送信することなくに行えるはずだ。しかし、僕が設定を何度無効化しようとも バージョンアップする度に iOS は解析を有効化するよう求めてくる。もう僕は驚かなくなってしまった。 Apple はログ収集のプロセスを改善すると言っているが、来年のどこかでやると言っているだけだ。彼らがユーザーのプライバシーをどう思っているかがここからわかるはずだ。

悲しいことに、ユーザーは Apple の広報から「ちょっとやらかしちまったよ」と言われているに過ぎないのだ。 Apple は IP アドレスをログ対象から削除し、ログデータを暗号化し、ユーザーが行動監視をオフにできるようにした。それは結構なことだ。しかし Big Sur で Apple 製のアプリがファイヤーウォールをバイパスし IP アドレスや VPN 接続時の位置情報を漏らしていることを説明していないし、 iMessage の暗号システムのバックドアを放置して Apple のシステム管理者や FBI が君のヌード写真やチャットメッセージを閲覧可能な状態にしている。

これでも少しは喜べってことなんだろうか。

DHH の発言は言い得て妙だ。

Apple の “マルウェアに対する防御” は “自分たちのビジネスモデルの防御” を兼ねており、これが問題を深刻化させている。

僕らは用心をしつづけないといけないし、セキュリティを隠れ蓑に Apple が力を増大しようとするのに抵抗しなければならない。確かにセキュリティ上のメリットはある。だが、自分たちのコンピューターでどんなプログラムを動かすかの決定権を渡すほど Apple を信用していない。 iOS ではすでにその権利を失ってしまった。

とにかく、 Apple の約束はまだ途上だ。いまはまだ Apple はユーザーの IP アドレスとアプリの起動ログを紐付け、平文のままインターネットで送信している。 Big Sur では Little Snitch のようなソフトを動かせないようにしたままだ。少なくともこれらの問題が修正されるまでアップグレードはするべきじゃないかな?

ログデータの変更と改善の約束はとても迅速で、 Apple 擁護者たちをつるし首にするほど弁解の余地がないということだ。 Apple が非を認めたことで Apple 擁護者達が飛び乗った船は Apple 自身によって沈められてしまった。

合理的で聡明な洞察に拍手喝采だ。ありがとう、 DHH 。

2020-11-14 05:10 UTC 更新: 今回は FAQ だ。

FAQ

Q: これって macOS の解析のことだよね? 解析をオフにしてもログは送信されるの?

A: 解析とは無関係だ。ログ送信の仕組みは Apple マルウェア対策(とおそらくは海賊対策)機構の一部のようで、解析の設定にかかわらず対象の macOS を動かす Mac はすべて影響を受ける。ユーザーが OS のこの挙動を無効化することはできない。

Q: これっていつから始まったの?

A: 少なくとも macOS Catalina ( 2019 年 10 月 7 日にリリースされた 10.15.x )から行われていたようだ。昨日リリースされた Big Sur から行われるようになったわけではなく、少なくとも一年間のあいだ、密かにログの収集は行われてきた。 Lap Cat Software Aのジェフ・ジョンソンによれば、ログ収集は 2018 年の 9 月 24 日にリリースされた macOS Mojave のときから始まったとのことだ。

僕は macOS の新しいバージョンがリリースされるたびにまっさらなマシンにクリーンインストールし、解析はオフにして何にもログインしないようにしてきた( iCloud も App Store も FaceTime も iMessage も使わないようにしてきた)。また、外部のネットワーク監視デバイスで Mac から外に出て行く通信を監視している。最近のいくつかのバージョンの macOS は Apple のサービスを使ってなかったとしても非常に頻繁に通信していた。 Mojave ( 10.14.x )のときもプライバシー・トラッキングの懸念はあったが、 OCSP の問題がそのときからあったかは思い出せない。まだ Big Sur は試せてないが(更新に期待してくれ)、 Little Snitch のようなユーザー設定のファイヤーウォールや VPN を Apple 製のアプリがバイパスしているという懸念はすでに Big Sur を使っているユーザーからちらほらあがっている。 Big Sur は昨日リリースされたばかりで、今週中にインストールしようと思っているけど、検証しないといけない項目が膨大だと思うので不安定なベータ版で検証して時間を無駄にしたくなかった。検証するのはリリース済のバージョンだけだ。

Q: どうすればプライバシーを守れるの?

A: 何を守りたいのかによる。君の Mac からは大量の情報が Apple に送信されている。もし君がプライバシーを気にしているのであれば、気にするべきはノブのあるところだ。 iCloud を無効にしてログアウトし、 iMessage を無効にしてログアウトし、 FaceTime を無効にしてログアウトするといい。位置情報サービスが Mac 、 iPhone 、 iPad でオフにされていることも確かめること。この辺がトラッキング関係の設定項目だ。トラッキングから身を守るためにこれ以上簡単な原則はない。とにかくオフにすることだ。

OCSP 問題について、以下のやり方で問題ないと思う(僕は試してないけどね!)

echo 127.0.0.1 ocsp.apple.com | sudo tee -a /etc/hosts

こうすれば OCSP 問題は回避できるはずだ。僕はこういうのは Little Snitch でブロックしてる。10.15.x ( Catalin )かそれ以前の OS じゃないとちゃんと動かないけどね。( Little Snitch を使う場合は、 “macOS Services” と “iCloud Services” のデフォルトの許可設定を無効にし、 macOS から Apple への通信は全部警告を出すように設定すること。 Little Snitch はデフォルトだと全部許可するようになっている。)

もし君が Intel Mac を持っているなら(多分ほとんどの人がいまは Intel Mac を使っていると思う)、 OS の変更についてはあまり気にしなくてもいい。ちょっと手を動かすのをいとわないなら、 Apple がリリーする OS に変更を加えることは可能だ。(特に T2 チップを搭載していない古い Mac ほどやりやすい。 T2 チップを搭載した Intel Mac でもやりたければ起動時の保護機構を無効化(そんでもってブート時に OS を改変)することは可能だ、いまのところはね。)

今週リリースされた新しい ARM64 ( “Apple Silicon” ) Mac が僕が警告している理由だ。ユーザーが OS の内容を改変できるかどうかは調べてみる必要がある。その他の Apple ARM システム( iPad 、 iPhone 、 Apple TV 、 Watch )では、 OS の一部の機能を無効化することは暗号化されていて不可能だ。新しい ARM Mac では恐らく同様に不可能だろうが、ユーザーが望めばいくつかのセキュリティ機能は無効化できてシステムの改変もできることが望ましい。僕は bputil(1) utility でシステムボリュームの整合性チェックを無効化したいなと思っている。こうすることで、プラットフォーム上のセキュリティ機構すべてを無効化することなく一部の機能だけを変更できるようになるからだ。より詳細な情報は今月 M1 チップ搭載の Mac が届いて事実がわかったら報告する。

Q: Apple が嫌いで彼らの OS が信頼できないのならどうして使うわけ? なんで ARM Mac を買うなんて言ってる?

A: 短い答えはこうだ。ハードウェアとソフトウェアを所持してなきゃ、何がどうなっているのか、もしくはプライバシー漏洩をどうやって緩和できるのかをきちんと語れないからだ。長い答えはこうだ。僕は 20 個以上のコンピューターを持っていて、そのコレクションは 6 種類の異なるプロセッサーアーキテクチャーから構成されており、君が聞いたことがあるような名前の OS はもちろんのこと、名前を聞いたことがないようなものもすべて動かしているからだ。例えばいま僕のラボには、 68k Mac ( 16 bit 版、約 32 bit 版( IIcx サイコー)、完全な 32 bit 版)、 PowerPC Mac 、 Intel 32 bit 版 Mac 、 Intel 64 bit Mac ( T2 チップ内蔵モデルと T2 チップなしモデル)があり、これだけ持ってて ARM64 Mac をちょびっとでもハックしなかったら僕は大怠け者だ。

Q: なんで Apple は僕らのことをスパイするわけ?

A: 最初から意図して遠隔監視用に設計されたわけじゃないと思っているけど、でも信じられないほどスパイ用途にマッチしている。シンプルな(悪意がないと仮定した)説明はこうだ。 Apple がマルウェア阻止と macOS プラットフォームのセキュリティを高めようと努力した結果こうなったということだ。しかも macOS から送られる OCSP トラフィックは暗号化されていないので、 Apple が意図してそういう設計にしたかどうか関わらず、遠隔監視を目的とした軍の諜報活動(彼らは大手 ISP やネットワークのバックボーンを旺盛に監視している)にはもってこいだ。

しかしながら、 Apple は最近の iOS のアップデートで iMessages の暗号化処理機構にバックドアを仕込んでしまい、 iCloud Backup にも影響を及ぼしたにも関わらず問題を放置し、 FBI が君たちの端末内のすべてのデータを見られるようにしている。

007 ゴールドフィンガーの有名なセリフにこういうのがある。「一度なら偶然だ。二度なら偶然の一致だ。三度目なら敵の攻撃だ」。 Apple (暗号処理に超詳しい天才をたくさん雇っている)はこれまで何度か、平文でネットワークにデータを送信したことや、デバイスの秘密鍵を Apple に送信していたことを「ごめんなさい、事故でした」と弁明し、自分たちは信頼に足ると説明している。

最後に僕が Apple にデータが平文でネットワークに流れていることを指摘した 2005 年には、彼らは文字通り迅速に問題を修正している。そのすぐあと、彼らは App Transport Security を提唱し、サードパーティーアプリの開発者達が通信の暗号化処理で躓かないようにするとともに、 App Store に提出されるアプリでは平文で通信を行うことをはるかに難しくした。たとえほかの会社が平文通信を使っていようとも、 Apple が OCSP で平文を使っているのはとても奇妙なことに思える。

もし Apple がユーザープライバシーを本当に気にかけているならば、新しい OS のリリースなんてする前に、まっさらな Mac から送信されるすべてのパケットをじっと観察するべきだ。僕らはやってる。この状態を常置している期間が長くなるほど、ユーザーのプライバシーを尊重するという Apple の主張は薄っぺらくなっていく。

Q: なぜオオカミ少年をやるわけ? OCSP はマルウェア対策だってことは知ってるはずだし、 OS をセキュアに保つことは遠隔監視とは別もんだよね?

A: それには副作用があって、 OCSP がそういう意図で作られていなかったとしても、遠隔監視としても機能するんだ。さらに OCSP のレスポンスが署名付きであったとしても、 OCSP のリクエスト自体は暗号化されておらず無防備で、ネットワーク上の誰も(アメリカ軍の諜報機関も含む)が君がどんなアプリをいつ起動しているかがわかってしまう。

遠隔監視用に使える機能の多くは、最初はそういう意図で作られたものではなかった。市民を監視する諜報機関の連中が、必要に迫られたタイミングで設計者の意図は無視してそういう使い方を始める。

暴力的なテロリストを打ち負かすために、すべての人を監視対象にしなければならない訳ではないし、マルウェア対策のためにプラットフォームのユーザーすべてを監視対象にする必要もない。プラットフォームをセキュアにするための努力はプライバシーを欠如させ、本来的に危険なプラットフォームを作ってしまう。木を見て森を見ずだ。

Q: iMessage のエンド・ツー・エンド暗号化機構にバックドアがあるだって?! なんてこったい?!

A: そうさ。もっと詳細なコメントを Hacker News に投稿してる。こことここだ。

TL;DR: Apple は彼らのウェブサイトでも認めている。以下で確認できる。

https://support.apple.com/en-us/HT202303

iCloud 上のメッセージはエンド・ツー・エンドで暗号化されています。しかし iCloud Backup をオンにすると、メッセージを暗号化している鍵自体もバックアップに含まれます。 これにより iCloud Keychain にアクセスできる信頼済のデバイスを失ったとしてもメッセージの内容を復元することが可能です。 iCloud Backup をオフにすると、新しい鍵が生成されてそれ以降のメッセージが保護され、 Apple に鍵が保存されることはありません。

(強調筆者)

iCloud Backup 自体はエンド・ツー・エンドで暗号化されていない。この鍵預かりシステムが iMessage のエンド・ツー・エンド暗号化機構のバックドアとなっている。先ほどの Apple のサポートページにエンド・ツー・エンドの暗号化が施されているものの一覧があるが、 iCloud Backup は記載されていない。

iCloud フォトも一覧にない。 Apple のシステム管理者(とアメリカ軍や FBI )は iCloud に上がっている君の真っ裸の写真やメッセージを読むことができる。

参考文献

- https://developer.apple.com/videos/play/wwdc2020/10686/

- https://lapcatsoftware.com/articles/ocsp.html

-

訳注: 「疑問符で終わる見出しには No で答えることができる」というもの。日本語での解説は反実用英語メモ Betteridge’s law of headlines を参照。 jacop 氏の記事タイトルは?を含んだ疑問形になっていることを指している。 ↩

-

訳注: macOS にある仕組み。日本語の解説は macOS の App Notarization について - Qiita を参照 ↩

About The Author

Jeffrey Paul is a hacker and security researcher living in Berlin and the founder of EEQJ, a consulting and research organization.