Jeffrey Paul

Your Computer Isn't Yours (pt-br)

( 4018 words, approximately 22 minutes reading time. )

Translation provided courtesy of Danilo Fonseca.

O Seu Computador Não É Seu (PT-BR)

Várias atualizações foram anexadas a esta página em 16/11/2020, por favor veja abaixo.

12 de novembro de 2020

Ele está aqui. Aconteceu. Você percebeu?

Estou falando, claro, do mundo que Richard Stallman previu em 1997. O que Cory Doctorow também nos avisou sobre.

Em versões modernas do macOS, não se pode simplesmente ligar o computador, abrir um editor de texto ou leitor de eBook, e escrever ou ler, sem que um registro de sua atividade seja transmitido e armazenado.

Acontece que na versão atual do macOS, o sistema operacional envia à Apple um hash (identificador único) de todo e qualquer programa que você roda, quando o roda. Muitas pessoas não haviam percebido isso, pois é algo silencioso e invisível que falha graciosa e instantaneamente quando se está offline, mas hoje o servidor ficou muito lento e o processo não chegou ao código de falha imediata, fazendo com que os apps de todos que estivessem conectados à internet falhassem em abrir.

Por utilizar-se da internet, o servidor vê seu IP, claro, e sabe a que horas o pedido veio. Um endereço IP permite uma localização grosseira, a nível de cidade e provedor, e permite a criação de uma tabela com tais informações:

Data, Hora, Computador, Provedor, Cidade, Estado, Hash do Aplicativo

Apple (ou qualquer outra entidade) pode, claro, calcular esses hashes para programas comuns: tudo na App Store, na Creative Cloud, Tor Browser, ferramentas de cracking ou engenharia reversa, qualquer coisa.

Isso significa que a Apple sabe quando você está em casa. Quando você está no trabalho. Quais aplicativos você abre lá, e com que frequência. Eles sabem quando você abre o Premiere na casa de um amigo usando a Wi-Fi deles, e quando você abre o Tor Browser num hotel em viagem a outra cidade.

“Quem se importa?”, te escuto dizer.

Bom, não é somente a Apple. Essa informação não fica somente com eles:

- Esses pedidos OCSP são transmitidos de maneira não encriptada. Qualquer um que puder ver a rede pode vê-los, incluindo seu provedor e qualquer um que tenha grampeado seus cabos.

- Esses pedidos vão para uma CDN terceirizada gerida por outra empresa, Akamai.

- Desde outubro de 2012, a Apple é parceira do programa de espionagem PRISM da comunidade de inteligência militar dos EUA, que garante à policia federal e ao exército acesso sem restrições a essas informações a qualquer momento que eles os requerirem, sem necessidade de mandado. Na primeira metade de 2019 eles fizeram isso mais de 18.000 vezes, e outras 17.500+ na segunda metade.

Essa informação corresponde a um imenso aglomerado de dados sobre sua vida e seus hábitos, permitindo a alguém que os possua identificar seus padrões de atividade e movimento. Para algumas pessoas, isso pode até representar perigo físico.

Entretando, até hoje tem sido possível bloquear esse tipo de coisa no seu Mac utilizando um programa chamado Little Snitch (ou “Pequeno Dedo Duro”, sinceramente a única coisa me mantendo a utilizar macOS a esse ponto). Em sua configuração padrão, o programa permite toda a comunicação computador-para-Apple, mas é possível desabilitar essas regras e permitir ou negar cada conexão individualmente, e seu computador continuará a funcionar perfeitamente sem te delatar à Apple.

A versão do macOS lançada hoje, 11.0, também conhecida como Big Sur, tem novas APIs que impedem o Little Snitch de funcionar da mesma maneira de antes. As novas APIs não o permitem inspecionar ou bloquear qualquer processo a nível do sistema operacional. Ainda por cima, as novas regras no macOS 11 até afetam VPNs para que apps da Apple simplesmente os ultrapassem.

@patrickwardle informa-nos que trustd, o daemon responsável por esses pedidos, encontra-se na nova ContentFilterExclusionList do macOS 11, o que significa que não pode ser bloqueado por qualquer firewall ou VPN controlado pelo usuário. Em sua captura de tela, também pode-se ver que CommCenter (usado para realizar chamadas de telefone de seu Mac) e Maps também passarão direto por seu firewall/VPN, potencialmente comprometendo seu tráfego de voz e informação de localização futura/planejada.

Esses novos e brilhantes macs Apple Silicon que a Apple acabou de anunciar, três vezes mais rápidos e com 50% mais tempo de bateria? Não rodarão nenhum sistema operacional anterior ao Big Sur.

Essas máquinas são os primeiros computadores de propósito geral onde você terá de fazer uma escolha exclusiva: você pode ter uma máquina rápida e eficiente, ou uma máquina privada. (Dispositivos móveis da Apple já são assim há vários anos.) A menos que se use um dispositivo externo de filtro de rede como um roteador de viagem/VPN que você pode totalmente controlar, não haverá nenhum jeito de rodar nenhum sistema operacional nos novos macs Apple Silicon que não envie informações de volta a casa, e você não pode modificar o sistema operacional para prevenir isso (ou ele nem sequer rodará, devido a proteções criptográficas a nível de hardware).

Atualização, 13/11/2020 07:30 UTC: Chegou-me à atenção que pode ser possível desabilitar as proteções de boot e modificar o Volume de Sistema Assinado (SSV) em macs Apple Silicon, através da ferramenta bputil. Encomendei um, e investigarei e postarei sobre neste blog. Como o entendo, isso ainda apenas permitiria rodar o macOS assinado pela Apple, apesar de talvez com certos processos de sistema questionáveis removidos ou desabilitados. Mais informações por vir quando eu tiver o sistema em mãos.

Seu computador agora serve um mestre remoto, que decidiu ter o direito de te espiar. Se você tem o laptop de alta resolução mais eficiente do mundo, você não pode desligar isso.*

Mas não pensemos muito agora sobre o fato adicional de que a Apple pode, através dessas checagens online de certificado, te prevenir de abrir qualquer app que ela (ou seu governo) demande ser censurado.

Cara Rã, Agora Esta Água Está Fervendo

O dia sobre o qual Stallman e Doctorow vêm nos avisado chegou nesta semana. Tem sido um processo lento e gradual, mas finalmente estamos aqui. Você não receberá quaisquer alertas adicionais.

Veja Também

- 21 de janeiro de 2020: Apple desiste de plano de criptografar backups após o FBI reclamar

Provavelmente Não Relacionado

Em outras notícias, a Apple silenciosamente abriu uma vulnerabilidade de backdoor em sua criptografia ponta-a-ponta do iMessage. Atualmente, o iOS moderno te pedirá seu ID Apple durante a configuração inicial, e automaticamente habilitará o iCloud e seu Backup.

O Backup iCloud não é criptografado de ponta-a-ponta: ele criptografa o backup de seu dispositivo com chaves da Apple. Cada dispositivo com Backup do iCloud habilitado (ativado por padrão) armazenam o histórico completo do iMessage na Apple, junto com as chaves secretas do iMessage do dispositivo, toda noite quando conectado à corrente. A Apple pode descriptografar e ler essa informação sem sequer encostar no dispositivo. Mesmo que você tenha o iCloud e/ou o Backup iCloud desabilitado: é provável que quem quer que esteja conversando com você no iMessage não o tenham, e sua conversa está sendo passada à Apple (e, via PRISM, gratuitamende disponível para a comunidade de inteligência militar dos EUA, FBI, et al - sem necessidade de mandado, justificativa ou causa provável).

Updates

Atualização, 16/11/2020 16:06 UTC:

“Quais são os fatos? Novamente e novamente e novamente - quais são os fatos? Evite pensamentos positivos, ignore revelações divinas, esqueça o que “as estrelas prevêem,” evite opiniões, não ligue para o que seus vizinhos pensam, não pense sobre o inadivinhável “veredito da história” - quais são os fatos, e quantas casas decimais eles possuem? Sempre se pilota para um futuro desconhecido; fatos são sua única pista. Pegue os fatos!”

- Robert Heinlein

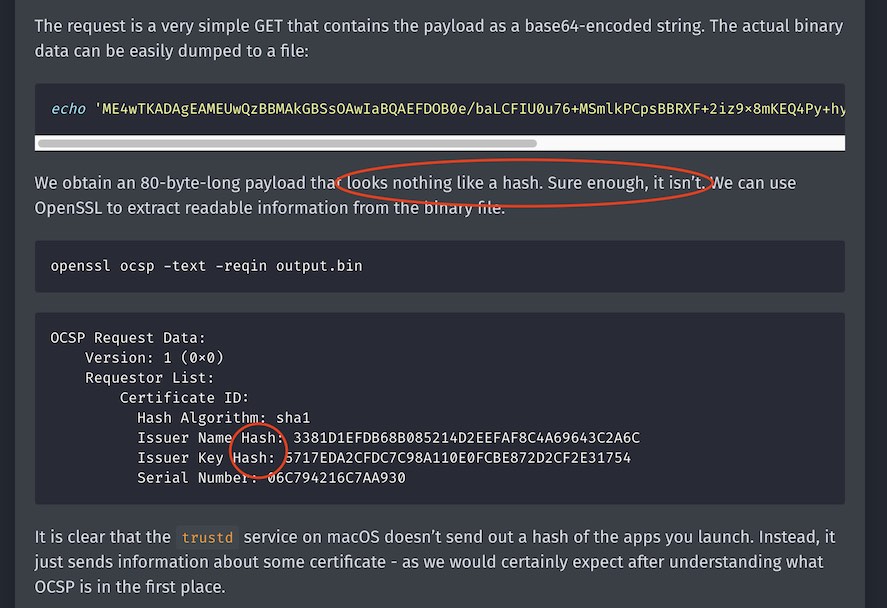

Aquele cara jacopo que supostamente desprovou minha primeira afirmação está mentindo. Isso fica evidente na própria página dele, que você pode checar por si próprio:

Ops.

Ele também afirma que “o macOS em verdade envia algumas informações opacas sobre o certificado do desenvolvedor desses aplicativos”. Na realidade não são nada opacos: é um identificador único publicamente conhecido para o desenvolvedor de um app (que, para quase todos os apps, é um identificador único para aquele app, já que a maioria dos desenvolvedores apenas publica um app só).

Isso ilustra bem o perigo de confiar em qualquer expert que joga algum lixo técnico na sua cara com um título clickbait digno de ser classificado como uma manchete Betteridge. Certifique-se de fazer seu dever de casa, e, sempre, sempre, nossa luz guia é: Quais são os fatos?

A coisa enviada é realmente um hash, é realmente um identificador único para quase todos os apps, e é realmente enviada à Apple não encriptada em tempo real com seu IP. Eu simplifiquei a explicação acima para evitar ter de explicar OCSP e x509 e o PKI, e fui deliberadamente cuidadoso em não afirmar que era um hash do conteúdo do arquivo do binário do aplicativo.

TL;DR: Este post é, era, e continuará sendo correto. Clickbait gonna clickbait.

A boa notícia é que a Apple publicamente anunciou hoje, presumivelmente em resposta a esta página, que irá:

- Deletar os registros de IP.

- Driptografar a comunicação entre o macOS e a Apple para prevenir o vazamento de privacidade.

- Dar aos usuários uma opção de desabilitar essas checagens online que vazam que apps você está abrindo e quando.

(A atualização deles está no fundo dessa página, abaixo do estranhamente capitalizado título “Privacy protections” (ou “Proteções de privacidade”).)

Uma citação da atualização de 16 de novembro da Apple:

O Gatekeeper performa checagens online para verificar se um app contém malware conhecido e se o certificado de assinatura do desenvolvedor está revogado. Nunca combinamos dados dessas checagens com informações sobre usuários Apple ou seus dispositivos. Não utilizamos dados dessa checagens para aprender o que usuários individuais estão abrindo ou rodando em suas máquinas.

O Notarization checa se o app contém malware conhecido utilizando uma conexão criptografada que é resiliente a falhas de servidor.

Eles utilizam linguagem deliberadamente confusa aqui para te levar a fundir Gatekeeper com Notarization, induzindo à crença de que as conexões são atualmente criptografadas, enquanto não mentindo. As checagens OCSP do Gatekeeper descritas nesse post (“Gatekeeper performa checagens online”) não são criptografadas. (As do Notarization, aqui irrelevantes, são.)

Os porta-vozes bajuladores da Apple são alguns dos melhores no mundo, e tiro meu chapéu para eles.

Isso até mesmo levou Jon Porter do The Verge a erroneamente reportar a insinuação deles como a declaração de um fato, ao invés de um hyperlink para um post da própria Apple que não diz tal coisa! Honestamente, estou maravilhado e impressionado, esse tipo de dizer-uma-coisa-mas-leitores-lêem-outra é para mim algo como truques de mágica são para uma criança de 6 anos. A crédito do The Verge, eles consertaram a reportagem após eu enviá-los um email para avisar sobre isso, mas ainda assim: uau. Isso é um trabalho de primeira classe.

Ademais:

Em adição, ao correr do próximo ano introduziremos diversas mudanças a nossas checagens de segurança:

Um novo protocolo criptografado para checagens de certificados revogados de IDs de Desenvolvedor

(Todos vocês que são “too-clever-by-half” (ou “espertos demais para seu próprio bem”) incorretamente comentando sobre dependências circulares de confiança TLS e sobre como OCSP tem de ser não encriptado podem parar agora.)

É péssimo que eles deixaram a NSA, a CIA, seu provedor, et al sugar esses dados de padrão de vida não encriptados fora dos cabos pelos últimos 2+ anos, e ainda continuarão a transmitir essa informação (encriptada) à Apple em tempo real, ligado por padrão em todo mac, mas ao menos os 0.01% dos usuários de mac que sabem sobre isso agora poderão desligá-lo, deixando a Apple com apenas um registro em tempo real do que os outros 99.99% abrem, onde, e quando. Legal.

É possível que eles utilizarão um filtro bloom ou outro método que preserve sua privacidade de distribuir os dados de revogação de certificados de modo a não realmente transmitir a atividade de inicialização de aplicativos, mas considerando que toda versão do iOS agora implora-me a reabilitar as analíticas não importa quantas vezes eu repetidamente as desative, não tenho grandes expectativas aqui. Não saberemos até que eles atualizem esse processo, o que eles somente farão em algum momento do ano que vem, o que mostra o quão prioritária é sua privacidade para eles.

Isto é, infelizmente, o mais próximo que conseguiremos de um “fizemos merda” vindo do departamento de Relações Públicas da Apple: eles deletarão registros IP, encriptarão a merda deles, e deixarão você desligá-la. Isso é ótimo, mas eles permaneceram totalmente silenciosos sobre o fato de que o sistema operacional deles ainda passará por seu firewall e vazará seu IP e sua localização por trás de seu VPN no Big Sur e sobre como eles ainda não estão consertando o backdoor de custódia das chaves de criptografia do iMessage que permite que sysadmins da Apple e o FBI continuem vendo seus nudes e textos no iMessage.

Bom, precisamos comemorar as pequenas vitórias, não é mesmo?

dhh posiciona-se da melhor maneira:

Todo o processo de ter a Apple misturar essas “proteções contra malware” em um sistema que também é uma “proteção de nosso modelo de negócios” continua a ser profundamente problemático.

Precisamos manter-nos vigilantes, e resistir essas tentativas de obtenção de poder mascaradas puramente como medidas benevolentes de segurança. Sim, há benefícios de segurança. Não, nós não confiamos na Apple para ditar se nossos computadores deveriam ou não serem permitidos a rodar algum software. Já perdemos isso no iOS.

De qualquer sorte, isso é uma promessa de progresso. Neste momento, a Apple ainda está conectando seu endereço IP a aberturas de aplicativos de maneira não encriptada através da internet. E no Big Sur, também preveniram ferramentas como Little Snitch de bloquearem isso. Então até que esses consertos saiam, talvez não atualizem?

O que essa mudança ao armazenamento de registros e a promessa de aprimoramentos futuros também fazem, entretando, é enforcar todos os apologistas da Apple que foram oh-tão-rápidos em dispensar essas revelações como nada com que se preocupar. Imagina, pular nesse barco no dia anterior ao que a própria Apple o afundou com essa declaração.

Três vivas às vozes inteligentes da razão. Obrigado, dhh!

Atualização, 14/11/2020 05:10 UTC: Há agora uma seção de FAQ.

FAQ

Q: Isso é parte das analíticas do macOS? Isso ainda acontece caso eu tenha analíticas desligadas?

A: Isto não tem nada a ver com analíticas. Parece que é parte dos esforços anti malware (e talvez anti pirataria) da Apple, e ocorre em todos os macs rodando as versões afetadas do sistema operacional, independentemente de quaisquer configurações de analíticas. Não há configuração de usuário no sistema operacional para desabilitar este comportamento.

Q: Quando isso começou?

A: Isto vem ocorrendo desde ao menos o macOS Catalina (10.15.x, lançado em 7 de outubro de 2019). Isto não começou apenas ontem com o lançamento do Big Sur, vem acontecendo silenciosamente por ao menos um ano. De acordo com Jeff Johnson da Lap Cat Software, isso começou com o macOS Mojave, que foi lançado em 24 de setembro de 2018.

A cada nova versão do macOS que é lançada, eu a instalo em uma máquina nova e vazia, desligo as analíticas e não faço nada (sem iCloud, sem App Store, sem FaceTime, sem iMessage) e utilizo um dispositivo externo para monitorar todo o tráfego de rede que sai da máquina. As últimas versões do macOS têm sido um tanto barulhentas, mesmo quando não são utilizados quaisquer serviços da Apple. Houveram algumas preocupações relacionadas a privacidade/rastreamento no Mojave (10.14.x), mas não me recordo se esse problema específico de OCSP existia lá ou não. Ainda não testei o Big Sur (mas mantenham-se em contato para atualizações), e as preocupações sobre firewalls de usuário como Little Snitch e os aplicativos da Apple passando através desses e de VPNs vêm de relatos daqueles que já o fizeram. Imagino que terei uma grande lista de problemas encontrados com o Big Sur quando o instalar em uma máquina de testes esta semana, já que apenas foi lançado ontem e não uso meu tempo limitado testando betas correntes, somente software lançado.

Q: Como posso proteger minha privacidade?

A: Depende. Há um monte de tráfego saindo de seu mac para a Apple, e se você está preocupado com sua privacidade pode começar desligango as coisas que têm botões: desabilitar e deslogar-se do iCloud, iMessage, FaceTime. Certificar-se de que Serviços de Localização estão desligados em seu computador, iPhone, e iPad. Esses são os grandes provedores de rastreamento dos quais você já faz parte, e a saída não poderia ser mais simples: desligá-los.

Quanto à questão do OCSP, acredito (mas não testei nada!) que

echo 127.0.0.1 ocsp.apple.com | sudo tee -a /etc/hosts

funcionará por enquanto para este problema em específico. Eu bloqueio tal tráfego utilizando o Little Snitch, que ainda funciona corretamente no 10.15.x (Catalina) e anteriores. (Você terá de desabilitar todas as regras de permissão padrão do Little Snitch para “serviços macOS” e “serviços iCloud” para receber alertas quando o macOS tentar se comunicar com a Apple, porque o Little Snitch permite-os por padrão.)

Se você tem um mac Intel (o que representa praticamente todos vocês agora), não se preocupe muito sobre mudanças de sistema operacional. Se você está disposto a sujar as mãos e mudar algumas configurações, provavelmente sempre conseguirá modificar qualquer sistema operacional que a Apple lançar para sua máquina. (Isso é especialmente verdade para macs Intel um pouco mais velhos que não possuem o chip T2 de segurança, e é provável que até macs Intel com chips T2 sempre serão permitidos a desabilitar toda segurança de inicialização (e consequentemente modificar o sistema operacional) se o usuário assim desejar, como é o caso hoje.)

Os novos macs ARM64 (“Apple Silicon”) que foram lançados esta semana são a razão para eu estar soando o alarme: teremos de ver se será possível para usuários modificarem o sistema operacional a qualquer nível nesses sistemas. Em outros sistemas ARM da Apple (iPad, iPhone, Apple TV, Watch) é criptograficamente proibido desabilitar partes do sistema operacional. Na configuração padrão desses novos macs ARM, também será provavelmente proibido, apesar de que esperançosamente usuários que desejem a habilidade serão permitidos de desabilitar algumas das proteções de segurança e assim modificar o sistema. Espero que a utilidade bputil(1) permitirá desabilitar as checagens de integridade do volume do sistema nos novos macs, permitindo-nos desabilitar certos serviços do sistema na inicialização, sem desabilitar todas as características da plataforma de segurança. Mais informações virão quando eu tiver o novo hardware M1 em mãos este mês e tiver os fatos.

Q: Se você não gosta da Apple ou confia em seu sistema operacional, por que o executa? Por que você disse que comprou um dos novos macs ARM?

A: A resposta simples é que sem o hardware e software em mãos, não posso falar com autoridade sobre o que ele faz ou não faz, ou o que alguém pode fazer para mitigar quaisquer problemas de privacidade. A resposta comprida é que tenho 20+ computadores que incluem ~6 diferentes arquiteruras de processadores e variadamente rodo todos os sistemas operacionais que você ouviu falar sobre e alguns que você provavelmente não conhece. Por exemplo, aqui em meu laboratório, tenho macs 68k (16 bit, quase-32 bit (shoutout para meu IIcx), e 32 bit limpo), macs PowerPC, macs Intel 32 bit, macs Intel 64 bit (com e sem o chip T2 de segurança), e seria um completo preguiçoso caso não mexesse ao menos um pouco no mac ARM64.

Q: Por que a Apple está nos espionando?

A: Não acredito que isso foi explicitamente desenvolvido como telemetria, mas acontece que serve esse propósito insanamente bem. A simples explicação (onde não assumimos malícia) é que isto faz parte dos esforços da Apple para prevenir malware e assegurar a segurança da plataforma macOS. Adicionalmente, o tráfego OCSP que o macOS gera não é encriptado, o que o torna perfeito para operações de vigilância militar (que passivamente monitora todos os grandes provedores e backbones da internet) o utilizarem com o propósito de telemetria, tenha sido isso intencional por parte da Apple ou não.

Entretanto: a Apple recentemente abriu um backdoor na criptografia do iMessage com uma atualização do iOS que introduziu o Backup iCloud, e então não o consertou para que o FBI pudesse continuar a ler todos os dados de seu telefone.

Como disse Goldfinger: “A primeira vez é casualidade. A segunda, coincidência. A terceira, ação inimiga.” Há uma finita e pequena quantidade de vezes que a Apple (que emprega muitos magos absolutamente frios como gelo da criptografia) pode dizer “ops foi mal foi um acidente” sobre seu software transmitir plaintext ou chaves de criptografia do dispositivo para a rede/Apple e continuar crível em suas explicações.

A última vez que reportei sobre um problema da Apple envolvendo a transmissão de plaintext através da rede foi em 2005, eles consertaram-o rapidamente, e isso foi somente para buscas de palavras em dicionários. Pouco tempo depois eles introduziram o App Transport Security para ajudar desenvolvedores externos a pararem de foder seus usos de criptografia de rede, e fizeram com que fosse bem mais difícil para esses mesmos desenvolvedores fazerem pedidos não encriptados nos aplicativos da App Store. É um tanto estranho para mim ver a Apple fazendo pedidos OCSP não criptografados, mesmo que esse seja o padrão na indústria.

Se a Apple realmente se importa com a privacidade de seus usuários, eles deveriam estar encarando devagar e esforçadamente para cada pacote que sai de um mac numa instalação nova antes de lançarem um novo sistema operacional. Quanto mais eles não o fizerem, o menos críveis suas afirmações sobre respeitarem a privacidade dos usuários se tornarão.

Q: Por que você está soando alarmes sem motivo? Não sabe que OCSP é somente para prevenir malware e manter o sistema operacional seguro e não é telemetria?

A: O efeito colateral disso é que funciona como telemetria, não importando qual a intenção original do OCSP é ou era. Além disso, apesar das respostas OCSP serem assinadas, é quase negligente os pedidos OCSP em si não serem encriptados, permitindo qualquer um na rede (o que inclui a comunidade de inteligência militar dos EUA) ver que aplicativos você está abrindo e quando.

Diversas coisas funcionam como telemetria, mesmo quando não originalmente envisionadas para esse propósito. Os serviços de inteligência que espionam todos que podem tomam vantagem disso quando e onde ocorre, não importando as intenções dos criadores.

Não vale a pena colocar a todos em uma sociedade sob constante vigilância para derrotar, digamos, terrorismo violento, e não vale a pena colocar todos em uma plataforma sob a mesma vigilância para derrotar malware. Os esforços são em vão quando, em esforços para produzir uma plataforma segura, se produz uma plataforma que é inerentemente insegura devido a falta de privacidade.

Q: Eles colocaram uma backdoor na criptografia ponta-a-ponta do iMessage?! WTF?!

A: Sim. Mais detalhes técnicos em meus comentários na HN aqui e aqui.

TL;DR: Eles até dizem isso no website deles; em https://support.apple.com/en-us/HT202303:

Mensagens no iCloud também utilizam criptografia ponta-a-ponta. Se você tem o Backup iCloud ligado, seu backup contém uma cópia da chave protegendo suas Mensagens. Isso assegura que você possa recuperar suas Mensagens se perder acesso à Keychain do iCloud e seus dispositivos confiados. Quando você desliga o Backup iCloud, uma nova chave é gerada em seu dispositivo para proteger futuras mensagens e não é guardada pela Apple.

(ênfase minha)

Note que o Backup iCloud não é em si criptografado ponta-a-ponta, resultando no problema da troca de chaves do iMessage que dá o backdoor à criptografia ponta-a-ponta do iMessage. Há uma seção nessa página que lista as coisas que são criptografadas de ponta-a-ponta, e o Backup iCloud não está lá.

Nem suas fotos do iCloud. Os sysadmins da Apple (e o exército dos EUA e agentes federais) podem completamente ver todas as suas nudes no iCloud ou iMessage.

Mais Leituras

About The Author

Jeffrey Paul is a hacker and security researcher living in Berlin and the founder of EEQJ, a consulting and research organization.